主页 > 苹果版imtoken钱包官网 > 记住阿里云服务器中的挖矿病毒处理

记住阿里云服务器中的挖矿病毒处理

苹果版imtoken钱包官网 2023-05-23 05:37:56

1.收到阿里云的警告信息

【阿里云】尊敬的1*********9:云盾云安全中心检测到您的服务器:1xx.xx.xx.x5(gateway)出现了紧急安全事件:主动连接恶意下载源,建议您立即登录云安全中心控制台-安全告警处理http://a.aliyun.com/f1.gYVW7 进行处理

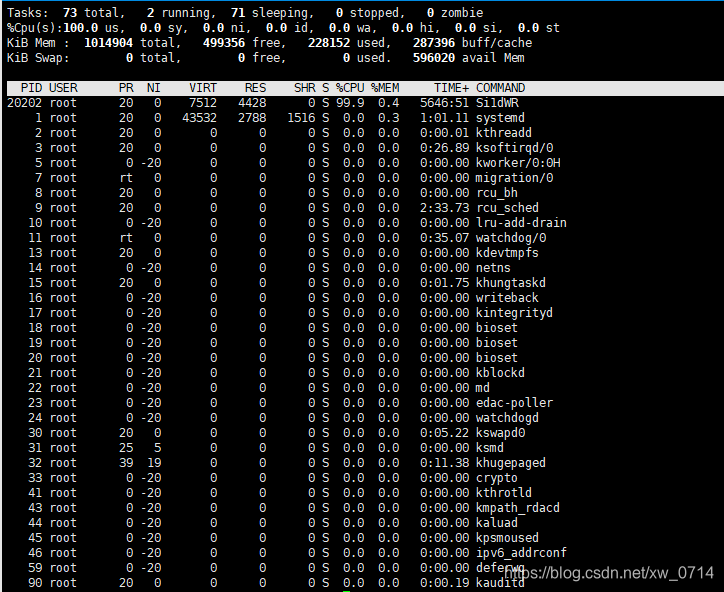

。云安全中心提供企业版7天免费试用,您可以开通试用查看更多信息。如果您在处理过程中遇到问题,可以咨询阿里云官方电话95187-12. 登录阿里云服务器,发现服务器很卡。t命令的结果如下

[root@kk ~]# top

3.使用命令杀掉进程,然后再杀掉。您还需要使用此过程来查找病毒文件

[root@kk ~]# kill - 9 20202杀死进程,一段时间后又出现另一个进程。PID和COMMAND不一致,CPU占用还是99.9%。确定有守护进程或计划任务。

4.使用命令

[root@kk ~]# crontab -l

检查奇怪的 cron 作业

[root@kk ~]# crontab -l

0 * * * * ~/.system-init注意!这个任务不是我创建的,再看下面的脚本。system-init 貌似是系统的任务,其实是病毒伪装

使用以下命令删除

[root@kk ~]# crontab -r5.使用命令

lsof -p 20202查看进程相关信息,执行路径等,楼主成功杀毒后写的博客如何用服务器挖矿,没有对应截图,相关文件会被删除如何用服务器挖矿,如下

[root@kk ~]# cd ~

# 使用Tab键看/root 目录下的隐藏文件

[root@kk ~]# cd .

./ .bash_history .bash_profile .cache/ .mysql_history .pip/ .pydistutils.cfg .tcshrc

../ .bash_logout .bashrc .cshrc .oracle_jre_usage/ .pki/ .ssh/ .system-init这里有一个.system-init文件,需要删除病毒文件

[root@kk ~]# rm -rf .system-init[root@kk tmp]# cd /tmp

# 使用Tab键

[root@kk tmp]# cd .

./ ../ .font-unix/ .ICE-unix/ .Test-unix/ .X11-unix/ .XImunix .XIMunix .XIM-unix/

[root@kk tmp]# cd .X11-unix/

[root@kk .X11-unix]# ll

# 这个地方存在 0 1 2 三个文件,均要删除

total 0

[root@kk .X11-unix]#

6.至此,整个病毒扫描已经完成

总结:

1.被病毒攻击的服务器具有以下特点:

使用弱密码安装的linux登录服务有弱密码。比如redis、mysql等服务都暴露在公网上。内部使用的应用程序端口应添加到 IP 白名单中,或仅在内部网络上可用。

2.病毒感染的特点

某个进程的CPU高达99%,还有一个奇怪的定时调度任务/root,在/tmp目录下会有一些伪装成系统文件的隐藏病毒文件。病毒通常具有守护进程。您可以查询linux服务器上的进程并杀死哪些进程。查看非常奇怪的进程(小心),或者与普通服务器进程相比检查和杀死